Das Internet wurde aus Bequemlichkeit gebaut; nicht zur Sicherheit. Wenn Sie im Internet so viel surfen wie eine durchschnittliche Person, die darauf zugreifen kann, haben Sie wahrscheinlich viele Leute, die Ihre Surfgewohnheiten in Form von Spyware, Skripten und vielleicht sogar durch eine Kamera verfolgen! Mit dieser Art von Informationen kann eine Person von überall auf der Welt herausfinden, wer Sie sind, wo Sie leben und viel mehr persönliche Informationen. Es gibt zwei Möglichkeiten, Sie im Internet zu verfolgen:

- Indem Sie eine Malware direkt auf Ihren Computer übertragen

- Indem Sie hören, was Sie mit Remote-Servern von einem beliebigen Teil des Netzwerks aus austauschen.

Methode eins von zwei:

Malware vermeiden

-

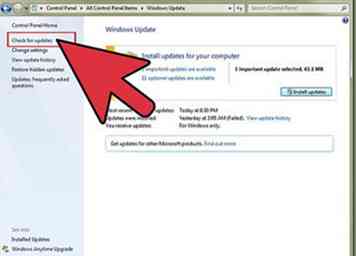

1 Halten Sie Ihr Betriebssystem (OS) auf dem neuesten Stand. Der einfachste Weg für bösartige Personen, alles über Sie zu verfolgen und aufzuzeichnen, ist, dass Sie eine Spyware / einen Virus installieren oder automatisch in Ihren Computer einbrechen. Indem Sie Ihr Betriebssystem auf dem neuesten Stand halten, erlauben Sie Ihrem Betriebssystemanbieter, Sicherheitsupdates für kritische Teile Ihres Systems zu veröffentlichen, die die automatische Ausnutzung von Sicherheitsverletzungen verhindern könnten und einige Spyware in nutzlosen Code verwandeln könnten.

1 Halten Sie Ihr Betriebssystem (OS) auf dem neuesten Stand. Der einfachste Weg für bösartige Personen, alles über Sie zu verfolgen und aufzuzeichnen, ist, dass Sie eine Spyware / einen Virus installieren oder automatisch in Ihren Computer einbrechen. Indem Sie Ihr Betriebssystem auf dem neuesten Stand halten, erlauben Sie Ihrem Betriebssystemanbieter, Sicherheitsupdates für kritische Teile Ihres Systems zu veröffentlichen, die die automatische Ausnutzung von Sicherheitsverletzungen verhindern könnten und einige Spyware in nutzlosen Code verwandeln könnten. -

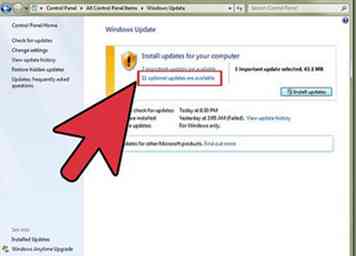

2 Halten Sie Ihre Programme auf dem neuesten Stand. Neue Versionen eines Programms wurden entwickelt, um die Benutzererfahrung zu verbessern, um einige Funktionen hinzuzufügen, das stimmt. Aber nicht nur: Dies ist auch eine Möglichkeit, Fehler zu korrigieren. Es gibt verschiedene Arten von Fehlern: einige von ihnen werden nur visuelle Artefakte erzeugen, andere werden Sie daran hindern, etwas Bekanntes zu tun, andere können entfernt und automatisch von Hackern ausgenutzt werden, um Ihren Computer zu übernehmen. Ohne Fehler, keine Fernangriffe.

2 Halten Sie Ihre Programme auf dem neuesten Stand. Neue Versionen eines Programms wurden entwickelt, um die Benutzererfahrung zu verbessern, um einige Funktionen hinzuzufügen, das stimmt. Aber nicht nur: Dies ist auch eine Möglichkeit, Fehler zu korrigieren. Es gibt verschiedene Arten von Fehlern: einige von ihnen werden nur visuelle Artefakte erzeugen, andere werden Sie daran hindern, etwas Bekanntes zu tun, andere können entfernt und automatisch von Hackern ausgenutzt werden, um Ihren Computer zu übernehmen. Ohne Fehler, keine Fernangriffe. -

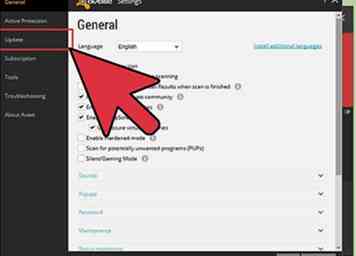

3 Halten Sie Ihr Antivirenprogramm auf dem neuesten Stand und laufen (unter MS Windows). Wenn die Signaturdatenbank des Virenschutzprogramms nicht auf dem neuesten Stand ist, werden einige Viren nicht sofort gefunden. Wenn Ihr Antivirenprogramm nicht im Hintergrund ausgeführt wird und Ihr System nicht regelmäßig überprüft wird, sollten Sie die Antivirussoftware deinstallieren. Es ist erwähnenswert, dass Antivirenprogramme normalerweise nach Viren, Spyware, Rootkits und Würmern suchen. Die spezifischen Anti-Spyware-Programme sind die meiste Zeit nicht besser.

3 Halten Sie Ihr Antivirenprogramm auf dem neuesten Stand und laufen (unter MS Windows). Wenn die Signaturdatenbank des Virenschutzprogramms nicht auf dem neuesten Stand ist, werden einige Viren nicht sofort gefunden. Wenn Ihr Antivirenprogramm nicht im Hintergrund ausgeführt wird und Ihr System nicht regelmäßig überprüft wird, sollten Sie die Antivirussoftware deinstallieren. Es ist erwähnenswert, dass Antivirenprogramme normalerweise nach Viren, Spyware, Rootkits und Würmern suchen. Die spezifischen Anti-Spyware-Programme sind die meiste Zeit nicht besser. -

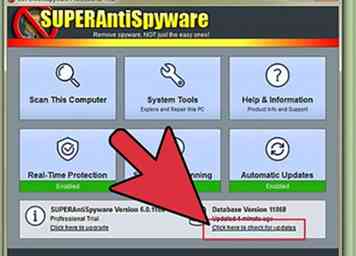

4 Verwenden Sie nur ein einzigartiges ACTIVE-Antivirenprogramm. Ein Antivirenprogramm muss sehr verdächtig wirken, um gut zu funktionieren. Im besten Fall erhalten Sie von einem oder dem anderen Programm ein falsches positives Ergebnis, im schlimmsten Fall verhindern die verschiedenen Anti-Malware-Programme, dass sie gegenseitig korrekt funktionieren. Wenn Sie wirklich mehr als ein Antivirenprogramm verwenden möchten, aktualisieren Sie die Signaturdatenbank, trennen Sie den Computer vom Internet, deaktivieren Sie das Antivirenprogramm vollständig und führen Sie das zweite Antivirenprogramm im Modus "On-Demand" aus. Dann haben Sie möglicherweise ein falsches Positiv (Ihr Hauptantivirus): es ist in Ordnung. Starten Sie Ihren Hauptantivirus und Sie können Ihren Computer wie gewohnt verwenden. Malwarebytes ist eine gute Ergänzung zu Ihrer ersten Schicht der AV-Verteidigung.

4 Verwenden Sie nur ein einzigartiges ACTIVE-Antivirenprogramm. Ein Antivirenprogramm muss sehr verdächtig wirken, um gut zu funktionieren. Im besten Fall erhalten Sie von einem oder dem anderen Programm ein falsches positives Ergebnis, im schlimmsten Fall verhindern die verschiedenen Anti-Malware-Programme, dass sie gegenseitig korrekt funktionieren. Wenn Sie wirklich mehr als ein Antivirenprogramm verwenden möchten, aktualisieren Sie die Signaturdatenbank, trennen Sie den Computer vom Internet, deaktivieren Sie das Antivirenprogramm vollständig und führen Sie das zweite Antivirenprogramm im Modus "On-Demand" aus. Dann haben Sie möglicherweise ein falsches Positiv (Ihr Hauptantivirus): es ist in Ordnung. Starten Sie Ihren Hauptantivirus und Sie können Ihren Computer wie gewohnt verwenden. Malwarebytes ist eine gute Ergänzung zu Ihrer ersten Schicht der AV-Verteidigung. -

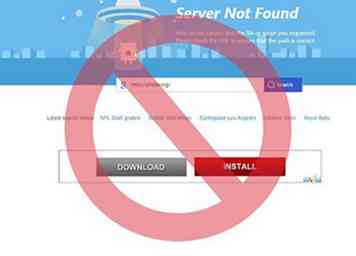

5 Laden Sie niemals etwas herunter, außer auf offiziellen Seiten (beliebiges Betriebssystem) oder vertrauenswürdigen Repositories (Linux / BSD / MacOS). Wenn Sie beispielsweise den VLC Media Player herunterladen möchten, laden Sie ihn von seiner offiziellen Website herunter (suchen Sie nach Google und finden Sie: www.videolan.org/vlc/). Verwenden Sie niemals Links auf beliebigen nicht offiziellen Websites, auch wenn Ihr Antivirenprogramm dabei nicht schreit.

5 Laden Sie niemals etwas herunter, außer auf offiziellen Seiten (beliebiges Betriebssystem) oder vertrauenswürdigen Repositories (Linux / BSD / MacOS). Wenn Sie beispielsweise den VLC Media Player herunterladen möchten, laden Sie ihn von seiner offiziellen Website herunter (suchen Sie nach Google und finden Sie: www.videolan.org/vlc/). Verwenden Sie niemals Links auf beliebigen nicht offiziellen Websites, auch wenn Ihr Antivirenprogramm dabei nicht schreit. -

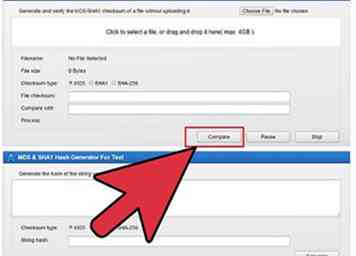

6 Wenn du kannst, überprüfe binäre Signaturen (siehe [[1]] zum Beispiel und den Wiki-Artikel [bitte beachte, dass md5 nicht mehr ausreicht, benutze sha256]). Grundsätzlich besteht die Idee darin, eine Signatur aus einer Datei (z. B. einem Programm-Installer) zu erstellen. Diese Unterschrift wird auf der offiziellen Website oder in einer vertrauenswürdigen Datenbank angegeben. Wenn Sie die Datei herunterladen, können Sie diese Signatur mit einem speziellen Programm selbst aus der Datei erzeugen. Dann können Sie diese Signatur mit der auf der Website vergleichen: Wenn sie identisch sind, sind Sie sicher, dass Sie den guten Installer haben. Wenn nicht, hast du höchstwahrscheinlich ein falsches Installationsprogramm mit einem Virus heruntergeladen oder dein Download war nicht erfolgreich (du musst die Datei noch einmal herunterladen, um sicherzugehen). Dieser Vorgang wird in den meisten Linux-Distributionen und in * BSD automatisch mit jedem Paket-Manager durchgeführt, ohne etwas Besonderes zu tun. Unter Windows müssen Sie das manuell überprüfen.

6 Wenn du kannst, überprüfe binäre Signaturen (siehe [[1]] zum Beispiel und den Wiki-Artikel [bitte beachte, dass md5 nicht mehr ausreicht, benutze sha256]). Grundsätzlich besteht die Idee darin, eine Signatur aus einer Datei (z. B. einem Programm-Installer) zu erstellen. Diese Unterschrift wird auf der offiziellen Website oder in einer vertrauenswürdigen Datenbank angegeben. Wenn Sie die Datei herunterladen, können Sie diese Signatur mit einem speziellen Programm selbst aus der Datei erzeugen. Dann können Sie diese Signatur mit der auf der Website vergleichen: Wenn sie identisch sind, sind Sie sicher, dass Sie den guten Installer haben. Wenn nicht, hast du höchstwahrscheinlich ein falsches Installationsprogramm mit einem Virus heruntergeladen oder dein Download war nicht erfolgreich (du musst die Datei noch einmal herunterladen, um sicherzugehen). Dieser Vorgang wird in den meisten Linux-Distributionen und in * BSD automatisch mit jedem Paket-Manager durchgeführt, ohne etwas Besonderes zu tun. Unter Windows müssen Sie das manuell überprüfen. -

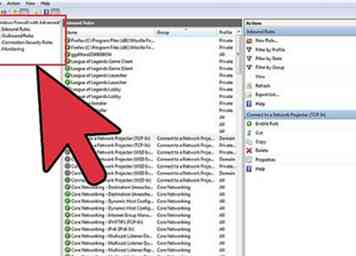

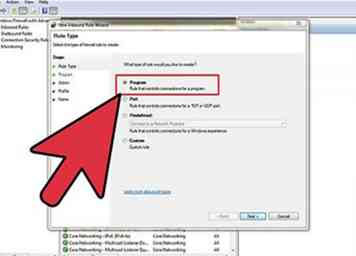

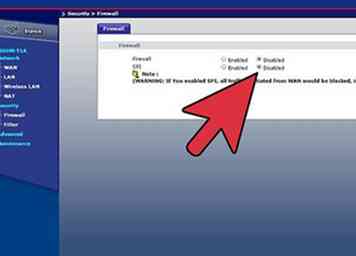

7 Verwenden Sie eine Firewall. Unter Linux / * BSD sind zwei wunderbare Firewalls integriert (netfilter / iptables bzw. pf). Unter MS Windows müssen Sie einen guten finden. Eine Sache, die Sie verstehen müssen, ist, dass eine Firewall wie ein Weichensteller mitten in einem riesigen Bahnhof mit Zügen (Netzdaten), Plattformen (Häfen) und Eisenbahnen (Ströme) ist. Ein Zug kann nicht selbst entladen, was er transportiert: Er braucht jemanden, der das tut (ein Dienst oder ein Daemon: ein Programm, das im Hintergrund läuft und einen bestimmten Port überwacht). Ohne diese Person, diesen Service, selbst wenn der Zug die Plattform erreichen kann, kann es absolut nichts tun. Lassen Sie mich Sie daran erinnern: Eine Firewall ist keine Wand oder ein Tor, sondern ein Switchman (Sie können mit einer Firewall viel mehr tun, als Daten zuzulassen oder zu verhindern, dass sie sich kreuzen)! Denken Sie daran, dass Sie ausgehende Verbindungen nicht kontrollieren können (außer wenn Sie alles blockieren oder das Kabel abziehen), aber Sie können protokollieren, was passiert ... Die meisten Spyware-Programme finden clevere Wege, um durch Ihre Firewall zu gehen, aber sie können sich nicht verstecken Was sie tun, und es ist viel einfacher, eine Spyware zu finden, die Sachen an einen Remote-Server an Port 993 sendet, obwohl Sie keine IMAP-Programme verwenden, die es finden, sich im Internet Explorer-Prozess verstecken und Daten an Port 443 senden jeden Tag benutzen. Wenn Sie Zugriff auf eine Standard-Firewall haben (netfilter / iptables und PF sind), protokollieren Sie nur unerwartete ausgehende Daten und blockieren Sie alle eingehenden Nachrichten mit Ausnahme von bestehenden und verwandten Verbindungen. Vergessen Sie nicht, alles auf dem Loopback-Gerät (lo) zuzulassen: das ist sicher und erforderlich.

7 Verwenden Sie eine Firewall. Unter Linux / * BSD sind zwei wunderbare Firewalls integriert (netfilter / iptables bzw. pf). Unter MS Windows müssen Sie einen guten finden. Eine Sache, die Sie verstehen müssen, ist, dass eine Firewall wie ein Weichensteller mitten in einem riesigen Bahnhof mit Zügen (Netzdaten), Plattformen (Häfen) und Eisenbahnen (Ströme) ist. Ein Zug kann nicht selbst entladen, was er transportiert: Er braucht jemanden, der das tut (ein Dienst oder ein Daemon: ein Programm, das im Hintergrund läuft und einen bestimmten Port überwacht). Ohne diese Person, diesen Service, selbst wenn der Zug die Plattform erreichen kann, kann es absolut nichts tun. Lassen Sie mich Sie daran erinnern: Eine Firewall ist keine Wand oder ein Tor, sondern ein Switchman (Sie können mit einer Firewall viel mehr tun, als Daten zuzulassen oder zu verhindern, dass sie sich kreuzen)! Denken Sie daran, dass Sie ausgehende Verbindungen nicht kontrollieren können (außer wenn Sie alles blockieren oder das Kabel abziehen), aber Sie können protokollieren, was passiert ... Die meisten Spyware-Programme finden clevere Wege, um durch Ihre Firewall zu gehen, aber sie können sich nicht verstecken Was sie tun, und es ist viel einfacher, eine Spyware zu finden, die Sachen an einen Remote-Server an Port 993 sendet, obwohl Sie keine IMAP-Programme verwenden, die es finden, sich im Internet Explorer-Prozess verstecken und Daten an Port 443 senden jeden Tag benutzen. Wenn Sie Zugriff auf eine Standard-Firewall haben (netfilter / iptables und PF sind), protokollieren Sie nur unerwartete ausgehende Daten und blockieren Sie alle eingehenden Nachrichten mit Ausnahme von bestehenden und verwandten Verbindungen. Vergessen Sie nicht, alles auf dem Loopback-Gerät (lo) zuzulassen: das ist sicher und erforderlich. -

8 Wenn Ihre Firewall staatenlos ist, verwenden Sie sie nur für Protokollzwecke. Sie können nicht intelligent blockierende Sachen blockieren.Vermeiden Sie die Filterung pro Anwendung: Es ist lästig, nutzlos und gibt ein falsches Sicherheitsgefühl. Die meisten der heutigen Spyware fügen ihren bösartigen Code einer vertrauenswürdigen Anwendung bei, von der erwartet wird, dass sie auf das Internet zugreift (normalerweise Internet Explorer): sie wird mit dem Internet Explorer gestartet. Wenn der Internet Explorer versucht, eine Verbindung zum Internet herzustellen, fragt Sie Ihre Firewall, ob Sie das möchten, Sie antworten mit "Ja" und dann kann die Spyware alles über die Ports 80 und 443 senden, mitten in Ihren echten Daten.

8 Wenn Ihre Firewall staatenlos ist, verwenden Sie sie nur für Protokollzwecke. Sie können nicht intelligent blockierende Sachen blockieren.Vermeiden Sie die Filterung pro Anwendung: Es ist lästig, nutzlos und gibt ein falsches Sicherheitsgefühl. Die meisten der heutigen Spyware fügen ihren bösartigen Code einer vertrauenswürdigen Anwendung bei, von der erwartet wird, dass sie auf das Internet zugreift (normalerweise Internet Explorer): sie wird mit dem Internet Explorer gestartet. Wenn der Internet Explorer versucht, eine Verbindung zum Internet herzustellen, fragt Sie Ihre Firewall, ob Sie das möchten, Sie antworten mit "Ja" und dann kann die Spyware alles über die Ports 80 und 443 senden, mitten in Ihren echten Daten. -

9 Überprüfen Sie, welche Dienste (auch Daemons genannt) ausgeführt werden: Wie gesagt, wenn niemand auf der Plattform ist, um den Zug zu entladen, kann NICHTS passieren. Sie sind kein Server: Sie brauchen keine Dienste, um nach draußen zu gehen (seien Sie vorsichtig: die meisten Windows / Linux / MacOS / BSD-Dienste werden benötigt und hören nicht nach draußen! Wenn Sie können, deaktivieren Sie nutzlos Dienste oder blockieren Sie jeglichen Verkehr auf den entsprechenden Ports mit Ihrer Firewall (wenn der NetBios-Dämon beispielsweise die Ports 135 und 138 überwacht, können Sie eingehenden und ausgehenden Datenverkehr an diesen Ports blockieren, wenn Sie keine Windows-Freigaben verwenden. Bitte Denken Sie daran: Fehler in Diensten sind die offenen Türen, um Ihren Computer remote zu übernehmen, wenn es keine Dienste gibt oder wenn diese von einer Firewall blockiert werden, kann niemand aus der Ferne in Ihren Computer einbrechen.Sie können auch Port-Scan-Programme wie nmap zu Bestimmen Sie, welche Ports Sie blockieren müssen oder welche Dienste Sie deaktivieren müssen (es gibt die gleichen Ergebnisse).

9 Überprüfen Sie, welche Dienste (auch Daemons genannt) ausgeführt werden: Wie gesagt, wenn niemand auf der Plattform ist, um den Zug zu entladen, kann NICHTS passieren. Sie sind kein Server: Sie brauchen keine Dienste, um nach draußen zu gehen (seien Sie vorsichtig: die meisten Windows / Linux / MacOS / BSD-Dienste werden benötigt und hören nicht nach draußen! Wenn Sie können, deaktivieren Sie nutzlos Dienste oder blockieren Sie jeglichen Verkehr auf den entsprechenden Ports mit Ihrer Firewall (wenn der NetBios-Dämon beispielsweise die Ports 135 und 138 überwacht, können Sie eingehenden und ausgehenden Datenverkehr an diesen Ports blockieren, wenn Sie keine Windows-Freigaben verwenden. Bitte Denken Sie daran: Fehler in Diensten sind die offenen Türen, um Ihren Computer remote zu übernehmen, wenn es keine Dienste gibt oder wenn diese von einer Firewall blockiert werden, kann niemand aus der Ferne in Ihren Computer einbrechen.Sie können auch Port-Scan-Programme wie nmap zu Bestimmen Sie, welche Ports Sie blockieren müssen oder welche Dienste Sie deaktivieren müssen (es gibt die gleichen Ergebnisse). -

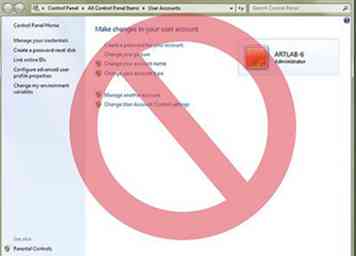

10 Verwenden Sie kein Administratorkonto: Es ist besser in Windows Vista und Seven, aber wenn Sie ein Admin-Konto verwenden, kann jede Software Administratorrechte anfordern, sogar Malware, die Sie rücksichtslos gestartet haben. Wenn Sie kein Administrator sind, muss die Spyware viel intelligenter sein, um das volle Potenzial auszuschöpfen. Wenn Sie ein Standardbenutzer sind, kann die Spyware höchstens Informationen über Sie senden, nicht jedoch die anderen Benutzer. Es kann nicht viele nützliche Teile des Systems verwenden, um das Senden von Daten zu unterstützen, und es ist viel einfacher, es von Ihrem Computer zu entfernen.

10 Verwenden Sie kein Administratorkonto: Es ist besser in Windows Vista und Seven, aber wenn Sie ein Admin-Konto verwenden, kann jede Software Administratorrechte anfordern, sogar Malware, die Sie rücksichtslos gestartet haben. Wenn Sie kein Administrator sind, muss die Spyware viel intelligenter sein, um das volle Potenzial auszuschöpfen. Wenn Sie ein Standardbenutzer sind, kann die Spyware höchstens Informationen über Sie senden, nicht jedoch die anderen Benutzer. Es kann nicht viele nützliche Teile des Systems verwenden, um das Senden von Daten zu unterstützen, und es ist viel einfacher, es von Ihrem Computer zu entfernen. -

11 Wenn Sie keine Spiele spielen oder eine sehr seltene Nischensoftware verwenden müssen, wechseln Sie zu Linux. Bis heute gibt es nur ein Dutzend bekannter Malware-Programme unter Linux. Diese Programme wurden vor langer Zeit dank Sicherheitsupdates deaktiviert. Binärdateien werden aus verifizierten, signierten und authentifizierten Repositories entnommen. Sie brauchen kein Antivirenprogramm und es gibt viele kostenlose, quelloffene und qualitativ hochwertige Programme für fast alles (Firefox, Chrome, Inkscape, Gimp, Pidgin, OpenOffice, FileZilla, ffmpeg) (wird in fast jedem Audio / Video Konverter für Windows da draußen), Ghostscript (in fast jedem PDF-Konverter da draußen), Xchat und vieles mehr wurden zuerst von und für Linux entwickelt und dann nach Windows portiert, weil sie großartig waren.

11 Wenn Sie keine Spiele spielen oder eine sehr seltene Nischensoftware verwenden müssen, wechseln Sie zu Linux. Bis heute gibt es nur ein Dutzend bekannter Malware-Programme unter Linux. Diese Programme wurden vor langer Zeit dank Sicherheitsupdates deaktiviert. Binärdateien werden aus verifizierten, signierten und authentifizierten Repositories entnommen. Sie brauchen kein Antivirenprogramm und es gibt viele kostenlose, quelloffene und qualitativ hochwertige Programme für fast alles (Firefox, Chrome, Inkscape, Gimp, Pidgin, OpenOffice, FileZilla, ffmpeg) (wird in fast jedem Audio / Video Konverter für Windows da draußen), Ghostscript (in fast jedem PDF-Konverter da draußen), Xchat und vieles mehr wurden zuerst von und für Linux entwickelt und dann nach Windows portiert, weil sie großartig waren.

Methode zwei von zwei:

Vermeiden Sie jemanden, der Ihre Verbindung ausspioniert

-

1 Stellen Sie sicher, dass Ihr drahtgebundenes Netzwerk nicht zugänglich ist, ohne dass Sie es sehen oder deaktivieren.

1 Stellen Sie sicher, dass Ihr drahtgebundenes Netzwerk nicht zugänglich ist, ohne dass Sie es sehen oder deaktivieren. -

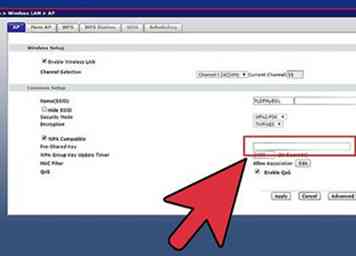

2 Stellen Sie sicher, dass Ihr kabelloses Netzwerk im schlimmsten Fall mit WPA-TKIP oder im besten Fall mit WPA (2) -CCMP oder WPA2-AES verschlüsselt ist. Heutzutage ist die Verwendung von WEP-Verschlüsselung oder gar keine Verschlüsselung so gefährlich: Tu das nicht!

2 Stellen Sie sicher, dass Ihr kabelloses Netzwerk im schlimmsten Fall mit WPA-TKIP oder im besten Fall mit WPA (2) -CCMP oder WPA2-AES verschlüsselt ist. Heutzutage ist die Verwendung von WEP-Verschlüsselung oder gar keine Verschlüsselung so gefährlich: Tu das nicht! -

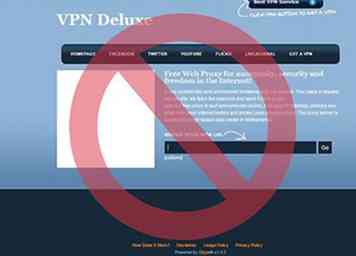

3 noch nie Durchsuchen Sie das Internet über einen Proxy: Wenn Sie dies tun, denken Sie bitte daran, dass Sie gezwungen sind, dem unbekannten Fremden zu vertrauen, der ihn eingerichtet hat. Er / Sie kann alles, was Sie senden / empfangen, über seinen Proxy loggen, speichern und speichern! Er / Sie kann die Verschlüsselung, die von dem verwendeten Protokoll (wie HTTPS, SMTPS, IMAPS usw.) bereitgestellt wird, sogar aufheben, wenn Sie sorglos sind. Auf diese Weise könnten sie Ihre Kreditkartennummer und so eins erfassen. Es ist weit viel sicherer, HTTPS zu verwenden, wenn möglich direkt auf der Website als solche gefährlichen Affen in der Mitte zu verwenden.

3 noch nie Durchsuchen Sie das Internet über einen Proxy: Wenn Sie dies tun, denken Sie bitte daran, dass Sie gezwungen sind, dem unbekannten Fremden zu vertrauen, der ihn eingerichtet hat. Er / Sie kann alles, was Sie senden / empfangen, über seinen Proxy loggen, speichern und speichern! Er / Sie kann die Verschlüsselung, die von dem verwendeten Protokoll (wie HTTPS, SMTPS, IMAPS usw.) bereitgestellt wird, sogar aufheben, wenn Sie sorglos sind. Auf diese Weise könnten sie Ihre Kreditkartennummer und so eins erfassen. Es ist weit viel sicherer, HTTPS zu verwenden, wenn möglich direkt auf der Website als solche gefährlichen Affen in der Mitte zu verwenden. -

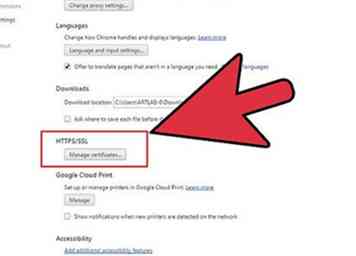

4 Verwenden Sie Verschlüsselung wann immer möglich. Nur so kann sichergestellt werden, dass niemand außer Ihnen und dem Remote-Server versteht, was Sie gesendet und was Sie erhalten haben. Verwenden Sie SSL / TLS so oft Sie können, vermeiden Sie einfach FTP, HTTP, POP, IMAP und SMTP (verwenden Sie stattdessen SFTP, FTPS, HTTPS, POPS, IMAPS und POPS). Wenn Ihr Browser angibt, dass ein Zertifikat falsch ist, verlassen Sie die Website. Zeitraum.

4 Verwenden Sie Verschlüsselung wann immer möglich. Nur so kann sichergestellt werden, dass niemand außer Ihnen und dem Remote-Server versteht, was Sie gesendet und was Sie erhalten haben. Verwenden Sie SSL / TLS so oft Sie können, vermeiden Sie einfach FTP, HTTP, POP, IMAP und SMTP (verwenden Sie stattdessen SFTP, FTPS, HTTPS, POPS, IMAPS und POPS). Wenn Ihr Browser angibt, dass ein Zertifikat falsch ist, verlassen Sie die Website. Zeitraum. -

5 Verwenden Sie keine IP-Hider-Dienste: Das sind eigentlich Proxies. Alle Ihre Daten werden darauf zugreifen, sie können loggen, speichern, alles speichern, sie können Ihnen gefälschte Webseiten geben, um Ihre Anmeldeinformationen zu erhalten und sogar direkt auf der guten Website zu verwenden, so dass Sie nicht einmal bemerken, dass Sie es an Fremde gegeben haben.

5 Verwenden Sie keine IP-Hider-Dienste: Das sind eigentlich Proxies. Alle Ihre Daten werden darauf zugreifen, sie können loggen, speichern, alles speichern, sie können Ihnen gefälschte Webseiten geben, um Ihre Anmeldeinformationen zu erhalten und sogar direkt auf der guten Website zu verwenden, so dass Sie nicht einmal bemerken, dass Sie es an Fremde gegeben haben.

Facebook

Twitter

Google+

Minotauromaquia

Minotauromaquia